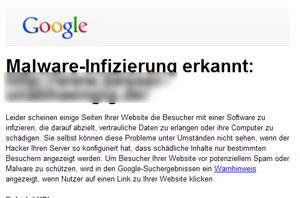

Heute gab es das erste Mal eine Mail von den Google Webmastertools mit dem großen, prangernden Titel „Malware-Infizierung erkannt: [URL]“. Wir haben oft genug davon gelesen, waren aber bislang zum Glück davor verschont geblieben. Betroffen war eine Seite eines unserer Kunden, den wir aber an der Stelle nicht namentlich nennen möchten.

Heute gab es das erste Mal eine Mail von den Google Webmastertools mit dem großen, prangernden Titel „Malware-Infizierung erkannt: [URL]“. Wir haben oft genug davon gelesen, waren aber bislang zum Glück davor verschont geblieben. Betroffen war eine Seite eines unserer Kunden, den wir aber an der Stelle nicht namentlich nennen möchten.

Ruhe bewahren und Analysieren

Jetzt in Panik zu verfallen ist auf jeden Fall der falsche Schritt. Fachzeitschriften und diverse Blogs berichten regelmäßig über diese Probleme und geben zahlreiche Handlungsempfehlungen. Allem voran die Google Webmastertools bieten hier einen umfangreichen Pool an Informationen und Hilfestellungen. Für den Inhaber der Seite sind diese Informationen wahrscheinlich etwas schwer zu verarbeiten, aber ein guter Webmaster bekommt tolle Werkzeuge zur Analyse an die Hand.

Das einfachste gleich zu Beginn

Als erstes bietet es sich an, sämtliche Passwörter zu prüfen und am besten neu zu vergeben. Eine Mischung aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen ist hier eine gute Lösung, um es eventuellen Angreifern schwerer zu machen das Passwort zu knacken.

Was für ein Problem genau besteht überhaupt

Nahezu parallel zur Meldung von Google kam auch eine Information des Providers, dass es Auffälligkeiten beim Anti-Viren-Check gab und die betroffenen Dateien für den externen Zugriff gesperrt wurden. Ein Blick in die aufgelisteten Dateien hat leider nicht viel geholfen, da der potentielle Schadcode wahrscheinlich durch das Anti-Virenprogramm entfernt wurde und nur noch Kommentar-Fragmente vorhanden waren.

Den Status der Seite ermitteln

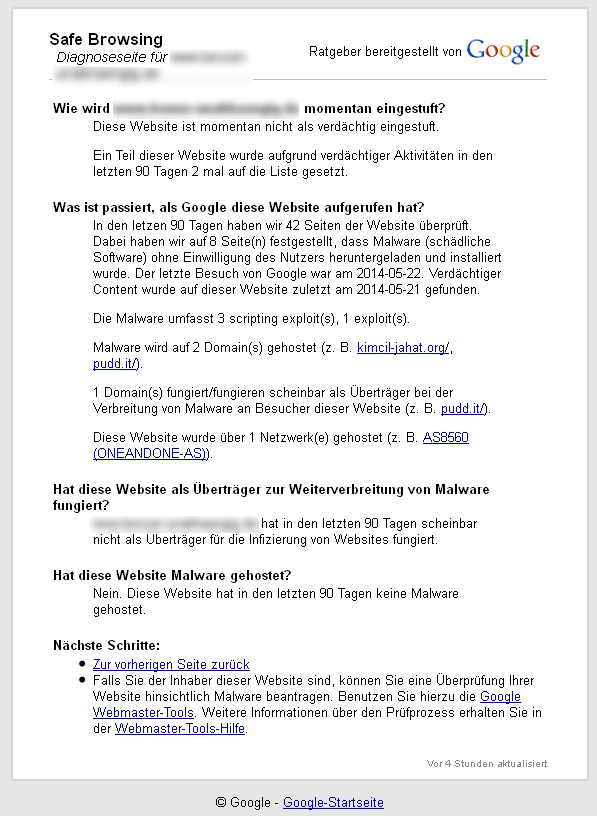

Mit Hilfe des frei zugänglichen Safe Browsing-Tools von Google kann zunächst der Status der eigenen Seite abgerufen werden und auch die Art der Malware. Dazu folgende URL im Browser aufrufen:

http://www.google.com/safebrowsing/diagnostic?site=URL

URL dabei durch die URL der betroffenen Seite ersetzen.

Konkrete Probleme erkennen

Innerhalb der Google Webmaster-Tools finden sich unter dem Punkt Sicherheitsprobleme zur betroffenen Domain Hinweise, welche Art von Malware gefunden wurde und was diese unter Umständen verursacht.

Im Video unter folgenden Link sind dazu ein paar Beispiele aufgeführt – ca. im letzten Drittel: https://support.google.com/webmasters/answer/3024274?hl=de Einen Screenshot können wir an dieser Stelle nicht mehr bieten, da inzwischen das Problem behoben ist und Google die Seite wieder normal in den Ergebnissen listet.

Was war passiert?

Anhand der Analyse konnten wir feststellen, dass eine Zeile JavaScript-Code eingebunden wurde, der eine Umleitung auf eine schadhafte Seite zur Folge hatte. Dieser Code stand direkt in ausgewählten Dateien der Webseite bzw. Templates des CMS. Wie genau es dazu kommen konnte klären wir noch auf.

Schadhafte Dateien ersetzen

Die eigentlichen Skripte für das CMS oder auch statische Seiten werden nicht auf dem jeweiligen Webserver erstellt, sondern lokal in einer Testumgebung. Von daher gibt es auf jeden Fall eine sichere Kopie der Daten. Da der Provider die infizierten Dateien gesperrt hat, waren diese relativ schnell zu erkennen. Zur Sicherheit haben wir eine komplette Kopie der Live-Seite heruntergeladen und dann ein Tool zum Vergleichen von Dateien genutzt. Dabei wurden sämtliche Daten eins zu eins gegenübergestellt. Die problematischen Dateien wurden dann einfach ersetzt. Wem das zu kompliziert ist, kann natürlich auch alles vom Server löschen und das Projekt neu einspielen.

Weitere Risiken prüfen

Da unser System datenbankgestützt ist, bestand die potentielle Gefahr, dass auch die Datenbank angegriffen wurde. Anhand der Muster, die Google gemeldet hat und die sich auch im Quellcode wiedergefunden haben wurde eine entsprechende Suche über die Tabellen ausgeführt. Erfreulicher Weise konnte keine Probleme ausfindig gemacht werden. Wobei auch hier eine tiefgründigere Prüfung nicht schaden kann.

Maßnahmen an Google melden

Nachdem die Seite bereinigt wurde, konnte bei Google ein Antrag auf erneute Überprüfung gestellt werden. Hier haben wir kurz und knapp die vorgenommen Maßnahmen aufgeführt und das Formular abgeschickt. Wie weiter oben bereits erwähnt, waren die Maßnahmen erfolgreich und in wenigen Stunden ist wieder Normalität eingekehrt.

Aber was war die Ursache?

Natürlich wollen wir so einen Angriff nicht auf uns sitzen lassen und die durchgeführten Maßnahmen sind nicht wirklich präventiv. Im Team haben wir verschiedene Szenarien durchgespielt, die zu einer Malware-Infektion führen könnten. Eine grobe Suche bei Google hat zu teilweise haarsträubenden Artikeln geführt, die zeigen wie sehr auf Zack die Angreifer sind.

100%ige Sicherheit wird es sicher nie geben. Das zeigt sich schon an den ständigen Fällen von Passwortklau – selbst bei großen Firmen und Sicherheitsbehörden. Ein paar grundlegende Maßnahmen sollten allerdings dennoch beachtet werden. So zum Beispiel das Escapen von Datenbankeinträgen oder die Nutzung sicherer Passwörter. Ein paar einfache Tests lassen sich auch mit diversen Erweiterungen für Firefox oder auch Chrome durchführen.

Die Ursache eingekreist

Aufgrund der angewendeten Mechanismen lag es nahe, in die Log-Dateien des Servers zu schauen. Einträge im FTP-Log haben letztendlich zur wahrscheinlichen Ursache geführt. Am frühen Morgen wurden die Skript-Daten via FTP abgegriffen und neu eingespielt. Das wurde uns auch noch einmal vom Provider bestätigt. Die erste Maßname die Passwörter zu ändern war hier also schon mal Gold wert!

Aber wie kann das passieren?

Offen bleibt im Moment noch die Frage, wie der Angreifer an die FTP-Daten kommen konnte. Wir können hier nur mutmaßen:

- An dem Projekt wurde kooperativ mit anderen Anbietern gearbeitet, die ebenfalls über die FTP-Daten verfügt haben – ein Virus, Trojaner oder ähnliches könnte die Daten abgefangen und an den Angreifer geschickt haben – insofern möglich, sollte jedes Team seinen eigen Zugang erhalten

- Die Zugangsdaten wurden beim Versenden via Mail abgefangen

- Das Passwort war zu schwach und konnte durch eine Software leicht geknackt werden. Hier sollte der Provider eigentlich erkennen, wenn in kurzer Zeit massenhafte Fehl-Logins erfolgen und den Account automatisch sperren

- Eine Sicherheitslücke beim Provider, die ausgenutzt wurde um an die Daten zu gelangen

Fazit

Das erste Mal muss nicht immer schön sein! Es hat auf jeden Fall kostbare Zeit gekostet. Aber wer als Webmaster die Ruhe behält, kann die Probleme relativ schnell einkreisen, beheben und Maßnahmen einleiten, um es den Angreifern zukünftig schwerer zu machen. Besonders wichtig ist es auch, dem Kunden alles so transparent wie möglich zu erklären und ihn über alle Schritte zu informieren. Zum Glück war unser Kunde hier sehr entspannt und konnte verstehen was da passiert war und wie wir dagegen vorgegangen sind.

Übrigens: in dem oben genannten Video berichtet der Google-Mitarbeiter davon, dass täglich 10.000 Seiten infiziert werden.

// Gefällt Ihnen diese Seite oder empfinden Sie den Inhalt als besonders interessant?

Mit einem einfachen Klick können Sie es in Ihrem Sozialen Wunschmedium teilen: [Google+] | [Facebook] | [Twitter]